DNS 的工作原理 (How DNS Works)

域名系统 (Domain Name System, DNS) 是互联网的一项核心服务,它扮演着一个“翻译官”的角色,将人类易于记忆的域名(例如 www.google.com)翻译成机器能够理解的 IP 地址(例如 172.217.160.68)。这个过程被称为 DNS 解析 (DNS Resolution)。

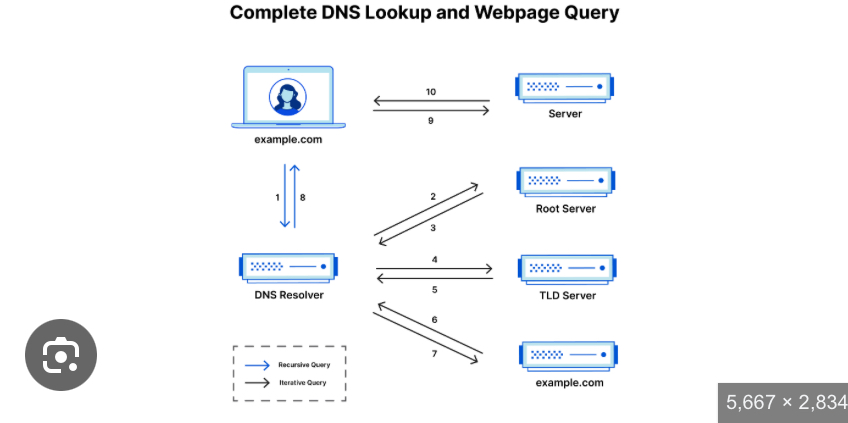

整个 DNS 解析过程涉及多个关键组件,它们以层级化的方式协同工作。以下是核心术语

- DNS Resolver (或 Recursive Resolver): 这是位于 DNS 查询链路第一站的服务器。通常由你的互联网服务提供商 (Internet Service Provider, ISP) 或大型公共 DNS 服务商(如 Google Public DNS, Cloudflare DNS)提供。它会完整地响应客户端的查询请求,如果自身没有缓存,它会代替客户端向其他 DNS 服务器发起查询。

- Root Name Server (根域名服务器): 位于 DNS 层级结构的顶端。全球共有 13 组根服务器(逻辑上,物理上分布在全球各地)。它不直接解析域名,但能告诉 Resolver 下一步该去哪里找,即顶级域名服务器的地址。

- TLD (Top-Level Domain) Name Server (顶级域名服务器): 负责管理特定顶级域名(如 .com, .org, .net, .cn)的服务器。当 Resolver 查询 www.google.com 时,根服务器会把它指向 .com 的 TLD 服务器。

- Authoritative Name Server (权威域名服务器): 这是 DNS 查询的最后一站。它真正持有特定域名的官方记录(称为 DNS 记录)。例如,Google 自己的权威域名服务器存储着 google.com 及其所有子域名(如 www, mail)的 IP 地址。

DNS 解析流程详解 (The DNS Resolution Process)

整个流程可以用一张图来清晰地展示:

图片来源: Cloudflare - 用户发起请求 (User Request): 你在浏览器中输入 www.example.com 并按下回车。你的操作系统(OS)会首先检查本地的 DNS 缓存(包括浏览器缓存和操作系统自身的缓存)。如果找到对应的 IP 地址,解析过程结束。

- 查询 DNS Resolver: 如果本地缓存中没有记录,OS 会将查询请求发送给预先配置好的 DNS Resolver(通常是你的 ISP 的 DNS 服务器)。

- Resolver 查询根服务器 (Root Server): Resolver 收到请求后,如果它的缓存里也没有 www.example.com 的 IP 地址,它会向根域名服务器发起查询:“请问谁知道 .com 的服务器在哪里?” 根服务器会回复 .com TLD Name Server 的地址。

- Resolver 查询 TLD 服务器 (TLD Server): Resolver 接着向 .com TLD 服务器发起查询:“请问谁知道 example.com 的权威服务器在哪里?” TLD 服务器会回复 example.com 的 Authoritative Name Server 的地址。

- Resolver 查询权威服务器 (Authoritative Server): 最后,Resolver 向 example.com 的权威域名服务器发起查询:“请问 www.example.com 的 IP 地址是什么?”

- 获取最终 IP 地址: 权威服务器在自己的记录中找到 www 这条 A 记录 (Address Record),并将对应的 IP 地址(例如 93.184.216.34)返回给 Resolver。

- 响应客户端并缓存: Resolver 拿到 IP 地址后,一方面将其返回给你的操作系统,另一方面会将这个记录缓存起来,以便下次再有相同请求时能直接响应,提高速度。

- 浏览器与目标服务器通信: 你的浏览器最终获得了 www.example.com 的 IP 地址,然后通过 HTTP/HTTPS 协议与该 IP 地址对应的服务器建立连接,加载网页内容。

在这个过程中,缓存 (Caching) 至关重要,它存在于多个层面(浏览器、操作系统、Resolver),极大地减轻了根服务器和 TLD 服务器的压力,并加快了普通用户的上网速度。

代理状态下的 DNS 泄漏风险及防范 (DNS Leak Risk & Prevention with Proxies/VPNs)

当你使用代理服务器或 VPN (Virtual Private Network) 时,你的目的是将所有的网络流量都通过一个加密的、安全的通道转发,从而隐藏你的真实 IP 地址,保护你的在线隐私。

理想情况下,你的 DNS 查询也应该通过这个加密通道发送到代理/VPN 服务商的 DNS 服务器进行解析。

什么是 DNS 泄漏 (What is a DNS Leak)?

DNS 泄漏是指,尽管你已经连接了代理或 VPN,但你的 DNS 查询请求却绕过了这个加密通道,直接发送到了你本地 ISP 的 DNS 服务器。

图片展示了 DNS 泄漏的原理。虽然用户的网页流量(HTTP/HTTPS Traffic)通过了 VPN 通道,但 DNS 查询(DNS Query)却直接发送到了本地 ISP 的服务器,暴露了用户的真实地理位置和访问意图。

DNS 泄漏的危害: - 暴露身份: 你的 ISP 可以直接看到你正在尝试访问哪些网站域名,这使得第三方(包括 ISP、广告商等)能够追踪你的网络活动,你的匿名性被打破。

- 地理位置暴露: 由于请求直接发送到本地 ISP,你的真实地理位置信息也可能被泄露。

- 安全风险: 你可能会受到 DNS 劫持 (DNS Hijacking) 的攻击,被引导至恶意的假冒网站。

如何防止 DNS 泄漏?

防止 DNS 泄漏的核心思想是:确保 DNS 查询请求与你的其他网络流量走的是同一条加密通道。

以下是几种有效的防范措施: - 使用提供 DNS 泄漏保护的代理/VPN 服务商

这是最简单也是最重要的一步。一个可靠的 VPN 或代理服务商会在其客户端软件中内置“DNS 泄漏保护” (DNS Leak Protection) 功能。开启此功能后,它会强制所有的 DNS 请求都通过加密通道进行。 - 手动配置操作系统的 DNS

你可以将操作系统的 DNS 服务器地址手动修改为代理/VPN 服务商提供的 DNS 地址,或者使用信誉良好的公共 DNS,如: - Cloudflare DNS: 1.1.1.1 和 1.0.0.1

- Google Public DNS: 8.8.8.8 和 8.8.4.4

这样做可以在一定程度上避免使用 ISP 的 DNS,但如果代理/VPN 客户端配置不当,依然可能发生泄漏。因此,这通常作为辅助手段。 - 使用支持 DoH 或 DoT 的 DNS

- DoH (DNS over HTTPS) 和 DoT (DNS over TLS) 是两种加密 DNS 查询的技术。它们将 DNS 请求封装在 HTTPS 或 TLS 协议中进行传输,从而防止被中间人窃听或篡改。

- 现代的操作系统(如 Windows 11, macOS, Android)和浏览器(如 Chrome, Firefox)都开始原生支持 DoH。在系统或浏览器设置中启用 DoH,并配置一个支持 DoH 的 DNS 服务器地址,可以极大地增强 DNS 查询的私密性和安全性,有效防止泄漏。

图片对比了传统 DNS (明文传输) 和 DNS over HTTPS (加密传输) 的区别。 - 在浏览器层面配置代理和 DNS

一些浏览器扩展(如 FoxyProxy)允许你为浏览器设置独立的代理,并且可以配置让 DNS 查询也通过该代理进行(SOCKS5 代理通常支持远程 DNS 解析)。这种方式可以确保至少浏览器层面的 DNS 请求是安全的。 - 定期进行 DNS 泄漏测试

连接你的代理或 VPN后,可以使用专门的在线测试工具(例如 dnsleaktest.com 或 browserleaks.com/dns)来检查是否存在 DNS 泄漏。这些网站会显示出正在处理你 DNS 请求的服务器信息。如果你看到的服务器属于你的本地 ISP 而不是你的代理/VPN 服务商,那就说明存在 DNS 泄漏风险。

总结来说,对于普通用户,最可靠的方法是选择一个信誉良好且提供 DNS 泄漏保护功能的 VPN/代理服务,并确保该功能始终处于开启状态。对于有更高要求的技术用户,可以结合修改操作系统 DNS 设置、启用 DoH/DoT 等多重措施来构建一个更坚固的隐私保护体系。